Российские системы двухфакторной аутентификации: просто, удобно, без проблем.

В некоторых отраслях российской промышленности уже давно используются преимущественно отечественные продукты. Прежде всего, это касается вопросов национальной безопасности. Если средства безопасности не производятся и не контролируются внутри страны, они могут стать потенциальным средством агрессии или вмешательства во внутренние дела. Одна из наиболее явных угроз ИT-безопасности – несанкционированный доступ к конфиденциальной информации. Об основных проблемах обеспечения безопасной аутентификации пользователей рассказали журналу «Защита информации. Инсайд» ведущий специалист отдела сетевой безопасности RCNTEC Герман Наместников и PR-менеджер RCNTEC Марина.

Вместо предисловия

Можно долго спорить по поводу того, есть ли реальные перспективы у российской программы импортозамещения, однако нельзя не признавать тот факт, что некоторые сферы деятельности уже достаточно давно ориентированы на использование отечественных продуктов. В первую очередь это касается вопросов национальной безопасности, в том числе и в ИТ-отрасли.

«В России не вы занимаетесь импортозамещением, а импортозамещение занимается вами», — подметил в своём докладе на московском ИТ-фестивале «Импортозамещение — 2017» руководитель направления по внедрению ИТ-сервисов концерна «Швабе» Владислав Баренбойм. С ним сложно не согласиться. Одним из мощных толчков, изменивших вектор предпочтений в сторону российских программных средств, главным образом в плане обеспечения ИТ-безопасности, явился Федеральный закон "О персональных данных" от 27.07.2006 № 152-ФЗ. Следует также сказать, что с 1 июля 2017 года ужесточена ответственность за его нарушение. Решающую роль при выполнении требований данного закона играет использование соответствующих аппаратных и программных средств, имеющих сертификаты ФСТЭК, ФСБ и так далее.

Напомним также, что с 1 января 2016 года вступило в силу Постановление Правительства РФ от 16 ноября 2015 г. № 1236 “Об установлении запрета на допуск программного обеспечения, происходящего из иностранных государств, для целей осуществления закупок для обеспечения государственных и муниципальных нужд”, которое исключает возможность госзакупок иностранного программного обеспечения при наличии аналогов отечественного производства. Тогда же Минкомсвязи создало "Единый реестр российских программ для электронных вычислительных машин и баз данных", в который уже вошли лучшие отечественные разработки.

Основные причины перехода на отечественные продукты в сфере IT

В первую очередь отметим стремление обезопасить себя и свою ИТ-инфраструктуру от потенциальных уязвимостей, вызванных наличием скрытых недокументированных функций, проще говоря — «закладок» (или backdoors). Использование отечественных продуктов уменьшает подобную опасность. Российские компании работают в другой плоскости политической мотивации, что значительно минимизирует риски, прежде всего для государственных структур, где применяются данные продукты. Программы отечественного производства проще проверить, и руководство ИТ-компаний гораздо охотнее предоставляет свои разработки (главным образом программный код) для контроля со стороны сертифицирующих организаций: ФСТЭК, ФСБ, Министерства обороны.

Следует также отметить наличие рисков отказа в предоставлении сервиса или снятия с поддержки в рамках экономических санкций против России. Снятие с технической поддержки может означать отклонение запроса необходимой помощи при внедрении, отказ в продаже технических средств (например токенов) и другие неприятности, которые в итоге сведут на нет все усилия по обеспечению нужного уровня безопасности.

Еще один немаловажный фактор — цена вопроса. В ситуации, когда рубль дешевеет относительно доллара и евро, приобретать решения, полностью привязанные к иностранной валюте, — невыгодно и недальновидно. Даже при отсутствии других угроз этот нюанс сам по себе является серьёзной помехой на пути внедрения решений в рамках ИТ-безопасности.

Ряд «историй успеха» отечественных компаний связан с процессом импортозамещения в организациях, попавших либо под западные санкции, либо под ответ России на эти санкции.

ВАЖНОЕ ЗАМЕЧАНИЕ. Импортозамещение в сфере информационной безопасности — особенно животрепещущая тема. Если средства безопасности не производятся и не контролируются внутри страны, они могут стать потенциальным средством агрессии или вмешательства во внутренние дела. Полностью исключить использование иностранных продуктов в нашем (да и в любом другом) государстве, конечно, проблематично, но применить к ним отечественные средства защиты и таким образом уменьшить риски вполне возможно.

По данным аналитического исследования компании «Код безопасности», в этой сфере уже есть определенные достижения. За прошедшие пару лет, утверждают аналитики, спрос на импортозамещающие средства защиты информации (СЗИ) значительно вырос во многих отраслях экономики. Стремление использовать российские ИБ-продукты стало заметно практически во всех компаниях, что не может не радовать.

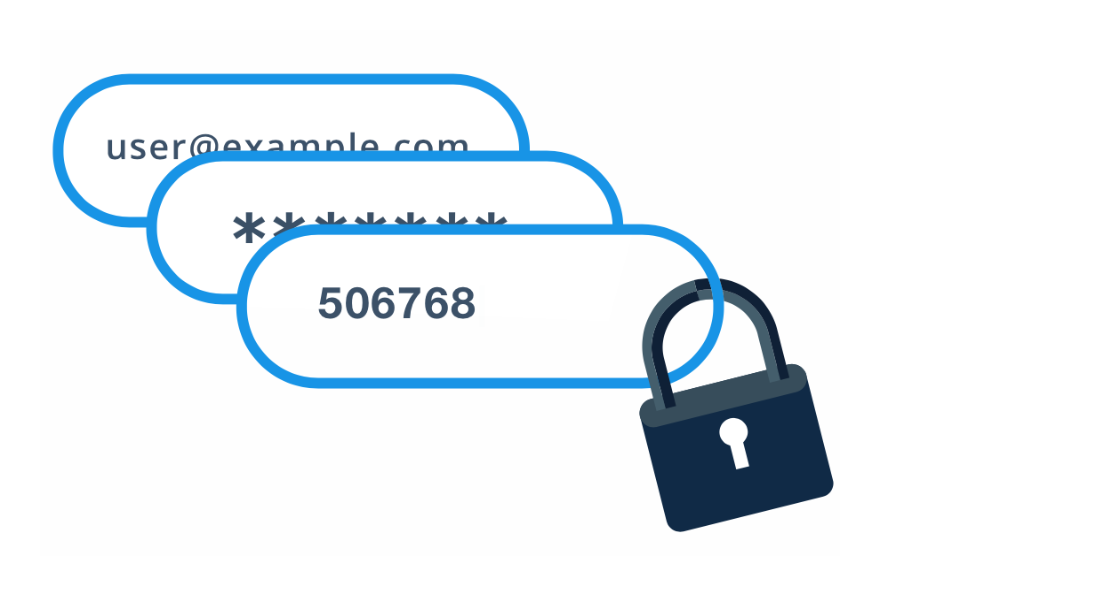

Двухфакторная аутентификация для защиты информации

Одна из наиболее явных угроз IT-безопасности – несанкционированный доступ к конфиденциальной информации. Компания Trustwave ещё в 2011 году проводила масштабное исследование и пришла к выводу, что подавляющее большинство (80%) инцидентов в сфере информационной безопасности происходит из-за использования слабых паролей.

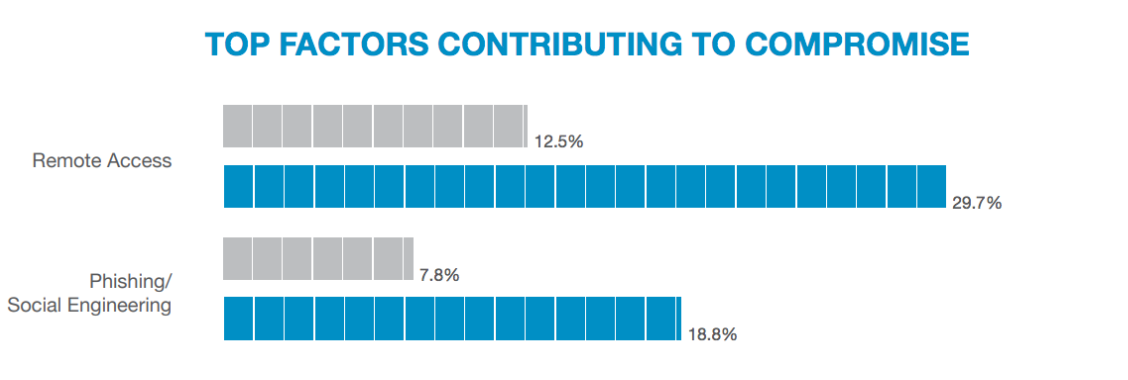

Более того, в отчете Trustwave Global Security Report за 2017 год отмечается, что почти треть инцидентов ИБ в 2016 году была вызвана некорректной организацией удаленного доступа. В качестве меры противодействия таким угрозам компания Trustwave предлагает, в том числе, использование двухфакторной аутентификации [6].

Слабый пароль никуда не годится с точки зрения информационной безопасности, сложный – плох с точки зрения удобства пользователя. Один и тот же пароль на отдел, пара «логин-пароль» в рабочем ежедневнике, записка, приклеенная к монитору, – ситуации, знакомые многим. Очень часто злоумышленникам не составляет большого труда получить доступ к информации, а несанкционированное проникновение к важным данным для многих компаний может обернуться финансовыми потерями или даже разорением.

ИНФОРМАЦИЯ К РАЗМЫШЛЕНИЮ. Утечки информации порой достигают огромных масштабов и способны нанести серьёзный урон экономической и политической стабильности государств. Пример 1. В начале сентября текущего года в североамериканском подразделении бюро кредитных историй Equifax произошла утечка данных 143 миллионов граждан США. На сегодняшний день бюро кредитных историй собирает и хранит информацию более чем 800 млн потребителей и более 88 млн компаний по всему миру. Пример 2. Утечка данных 49 611 709 турецких граждан произошла в апреле 2016 года. Данный инцидент считается политической акцией, однако ответственность за проведение атаки пока никто не взял на себя.

В 2013 году Федеральная служба по техническому и экспортному контролю (ФСТЭК) утвердила "Методический документ. Меры защиты информации в государственных информационных системах". И надо сказать, что использование второго фактора аутентификации в последнее время стало де-факто стандартом при обеспечении безопасного доступа к данным и в больших, и в маленьких компаниях.

С каждым годом стремительно растут вычислительные мощности, которые можно применить для вскрытия паролей, в том числе и простым перебором, а также с использованием различных словарей и других методов взлома. Приходится идти в ногу со временем, создавая препятствия злоумышленникам. При защите только посредством традиционной пары «логин-пароль» это означает постоянное усложнение пароля. Секретные сочетания становятся все длиннее, запутаннее и труднее для запоминания. Сокращается и стандартный период автоматической смены пароля. В итоге пользователи начинают записывать наборы символов на бумажках, клеить их на мониторы, «надежно» прятать под клавиатуру и так далее. Дело принимает особенно опасный оборот, когда пользователь в целях облегчения умственных усилий использует один и тот же пароль для всех ресурсов, на которые ему нужно попасть.

Таким образом, усложнение паролей, с одной стороны, вроде бы повышает уровень защищенности, с другой стороны, облегчает правонарушителям получение доступа с использованием социальной инженерии и других средств обхода защиты.

Но даже простой взлом аккаунта электронной почты, например, с использованием процедуры восстановления пароля через «секретный вопрос», позволяет злоумышленникам добраться до многих других данных. Для этого можно восстанавливать пароль к публичным и приватным ресурсам, но уже через взломанную электронную почту. Таким образом становится легко зайти в чужой аккаунт социальной сети, скачать файлы из облачного хранилища, перехватить управление мессенджером коротких сообщений, блогом, интернет-сайтом и другими ресурсами.

Двухфакторная аутентификация призвана решить эти проблемы. При наличии второго фактора похищение пароля уже не дает ожидаемого результата. Например, если в мобильном устройстве пользователя работает приложение с постоянно обновляемыми ключами, взломщику нужно заполучить еще и мобильник (или планшет) своей жертвы.

Кроме того, в случае программных решений на мобильном устройстве можно настроить генерацию ключей для доступа на каждый отдельный ресурс. Поэтому, даже если пользователь не изобретает каждый раз новые пароли, — это не очень хорошо, но, по большому счету, уже не так страшно.

Разнообразие рынка

На мировом рынке токенов двухфакторной аутентификации присутствует множество игроков. Среди заграничных компаний основными вендорами являются VASCO, RSA, Protectimus и Gemalto. К концу 2014 года квадрант Gartner для игроков данного рынка выглядел следующим образом:

На российском рынке двухфакторной аутентификации отметим компанию «Аладдин Р.Д.» и нашу компанию — разработчика IT-решений для бизнеса RCNTEC. Ряд продуктов RCNTEC, в том числе сервис двухфакторной аутентификации AUTH.AS, входит в ранее упомянутый "Единый реестр российских программ для электронных вычислительных машин и баз данных".

Практически все компании, производящие средства двухфакторной аутентификации, предоставляют свои услуги в виде готовой платформы, устанавливаемой в защищаемом периметре заказчика, а также в виде онлайн-сервиса — в соответствии с подходом Software as a Service.

Несмотря на то, что развертывание платформы двухфакторной аутентификации внутри собственного сетевого периметра может быть правильным решением с точки зрения безопасности, это далеко не всегда удобно, особенно в современных IT-инфраструктурах, все больше стремящихся к распределенным системам и «облачным» решениям. И, хотя использование «классических» токенов типа U2F имеет некоторые плюсы, всё же популярность программных токенов постоянно повышается.

Растущая популярность программных токенов связана, в первую очередь, с удобством их использования: с распространением смартфонов и развитием дешёвого мобильного интернета всё больше людей регулярно работают с информацией удаленно.

В тот момент, когда в 2014 году специалисты RCNTEC приступили к разработке собственного сервиса, у большинства заказчиков выросла потребность использовать вместо классических аппаратных токенов мобильные телефоны. Технология создания одноразовых паролей появилась до массового распространения смартфонов, и большинство вендоров ещё не задумывалось над созданием мобильных клиентов.

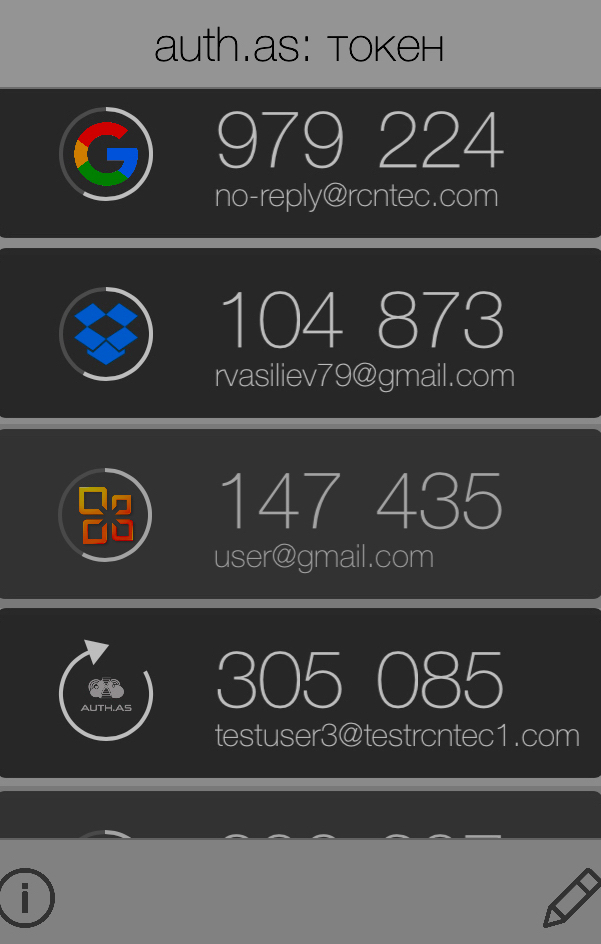

Чтобы ответить на запросы рынка, параллельно с backend'ом в RCNTEC создали user-friendly мобильное приложение для генерации одноразовых паролей на платформах iOS и Android.

Помимо вопроса удобства для пользователей, использование аппаратных токенов менее предпочтительно, когда для клиента важна конечная стоимость решения. В случае с аппаратными ключами заказчик вынужден не только покупать лицензию на право использования сервиса двухфакторной аутентификации, но и сами аппаратные токены. С программными решениями таких дополнительных закупок делать не нужно. К тому же аппаратный токен в виде отдельного устройства можно потерять, а в распределённых компаниях стоимость доставки курьерскими службами новых ключей взамен утраченных может быть очень высокой.

В компаниях, где аппаратные токены внедрены в небольших количествах (например, у руководящего состава), можно расширить сферу применения двухфакторной аутентификации путем предоставления всем другим сотрудникам программных токенов. В нашем сервисе AUTH.AS реализована возможность интеграции с любыми существующими на рынке OTP-токенами

Аутентификация может быть реализована разными способами: кому-то по ряду причин больше подойдут программные токены, кому-то аппаратные, — но нужно признать, что и те, и другие значительно надёжнее, чем одноразовые SMS-пароли или пароли, доставляемые по электронной почте.

Разнообразие технологий

Различные токены отличаются и технологиями, на базе которых они работают. Так, например, чаще всего для двухфакторной аутентификации используются токены на базе симметричных криптосистем, которые реализуют TOTP и HOTP в соответствии с документами: RFC 4226 и RFC 6238.

Некоторые производители создают собственный уникальный проприетарный алгоритм, на базе которого будут функционировать их ключи. Но использование скрытых алгоритмов, представляющих собой внутренние разработки компании, является примером подхода “безопасность через неясность”, который считается многими специалистами ошибочным, так как исключает возможность проведения независимой оценки недостатков используемых алгоритмов.

Наш сервис AUTH.AS генерирует одноразовые пароли на основании вышеуказанных RFC.

Интеграция со сторонними производителями

Важный момент для любого сервиса усиленной аутентификации – лёгкость интеграции с продуктами сторонних производителей.

Сервис двухфакторной аутентификации AUTH.AS предлагает пользователям использовать API — RADIUS или REST HTTP. В частности, благодаря этим API существует возможность интеграции сервиса со шлюзами Check Point и другими устройствами или программным обеспечением: платформа 1С, 1С-Bitrix, сервера под управлением ОС на базе Linux, веб-приложения, созданные на базе разнообразных CMS типа Drupal и Wordpress.

Если мы говорим о двухфакторной аутентификации как о способе усилить защищенность своих пользователей или охраняемого периметра — будет важна возможность получения событий от сервиса. AUTH.AS поддерживает отправку логов при использовании как локальной инсталляции, так и облачного сервиса, что позволяет всегда быть в курсе происходящих событий.

Вместо заключения

Возвращаясь к вопросу импортозамещения, можно смело сказать, что в области двухфакторной аутентификации альтернативы зарубежным производителям есть, и весьма хорошего качества.

Главное преимущество мировых гигантов заключается в их известности и возможности использовать некоторые средства воздействия на общемировой рынок, доступные только крупным корпорациям.

Но у отечественных производителей есть ряд своих «бонусов», помимо того, что это наши разработки. Нужно понимать, что гигантские корпорации имеют ряд специфических проблем. В первую очередь, это отсутствие возможности быстро перестроиться под требования рынка и учитывать новые тенденции в информационной безопасности. Сервисы таких компаний крайне неудобны, если покупатель желает предоставить своим пользователям возможность двухфакторной аутентификации, но не готов тратить время и деньги на продолжительный процесс ее внедрения.

Отечественные производители в этом плане куда более гибки. Наши специалисты готовы оперативно доработать свой продукт не только под быстро меняющиеся реалии, но и под нужды конкретных заказчиков. Государство сейчас активно помогает в продвижении отечественных разработок, и хочется верить, что наиболее качественные продукты российских компаний найдут место под солнцем и на внутреннем, и на глобальном рынке.

Пресс-служба ООО «АРСИЭНТЕК»

Марина Крылова,

Ведущий PR-менеджер

компании АРСИЭНТЕК,

8 (495) 009-87-87,

8 (915) 410 60 49